Bitcoin et hackers !

Vous avez déjà tous vu des enquêtes policières à la télé, où les enquêteurs identifient un voleur grâce à leur nouveau super algorithme sorti d’un chapeau?

Moi oui, et c’est souvent caricatural … Même s’il faut avouer qu’il y a un peu de vrai…

Alors aujourd’hui, on va vous expliquer ce qu’il faut faire pour identifier les réseaux de cryptohackers.

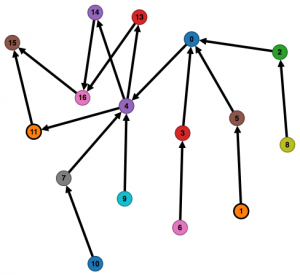

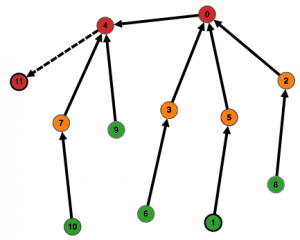

Et voici à quoi ressemble un réseau de cryptohackers:

Qu’est ce qu’un cryptohacker de Bitcoin ?

Le cryptohacker est un criminel qui demande une rançon, après avoir posé un virus sur l’ordinateur d’une victime (ou d’une société) et bloque cet ordinateur en cryptant tous les fichiers. L’ordinateur est donc pris en otage jusqu’à ce que la victime paye cette rançon au hacker. Le hacker demande souvent le paiement de la rançon en bitcoin, pensant être anonyme et introuvable.

L’identification des cryptohackers est un des sujets d’analyse de données sur lequel nous travaillons pour des plateformes d’échanges de Bitcoin. Le sujet peut être résumé en un problème d’analyse de graphes de transactions. Étant donné que les noeuds ont souvent 500 liens chacun, on compte rapidement en dizaines de milliers de noeuds et des volumes de données très important. Et chez Ezako, on aime les Big Data!

Début de l’enquête :

La victime se rend au poste de police (avant ou après les faits) et les policiers enquêtent sur les plateformes d’échange de Bitcoin. Ces plateformes coopèrent avec les enquêteurs, car elles ont un intérêt à combattre les hackers pour pérenniser leur métier: ce sont les banquiers du futur, la confiance client est donc extrêmement importante.

Comment attrape-t-on le cryptohacker?

La plateforme de Bitcoin a accès à toutes les transactions, dont la transaction frauduleuse.

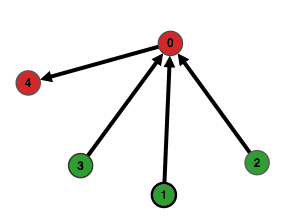

Voici par exemple un modèle simple:

Dans ce cas, le client 1 se déclare rançonné par le hacker 0. Cette transaction de 1 vers 0 a comme “input” la victime 1 et comme “output” le hacker 0. En analysant les transactions de 0, on constate rapidement que 2 et 3 sont potentiellement également des victimes, et que 4 est probablement un autre compte du hacker, vers lequel il dirige l’argent rançonné pour faire disparaître sa trace.

La réalité est plus complexe, car chaque hacker utilise plusieurs adresses Bitcoin (l’équivalent de plusieurs comptes en banque) pour effacer leurs traces:

Dans ce cas plus complexe, où 1 est identifié comme victime, il est déjà plus compliqué d’identifier les autres victimes potentielles et les hackers. Néanmoins, on constate rapidement que tout semble diriger vers l’adresse 11, et qu’il s’agit d’un compte pour regrouper les rançons du (ou d’un groupe de) hacker(s).

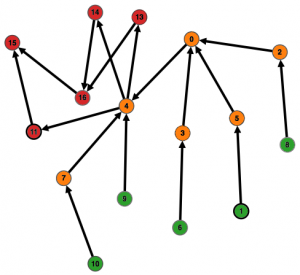

Jusqu’ici tout semble simple? Ok, puisque vous suivez, on va pouvoir s’attaquer au problème actuel: pour effacer leurs traces, les hackers mixent leurs revenus de rançons à l’aide de transactions à entrées / sorties multiples, pour diluer les revenus frauduleux.

La différence avec le cas précédent tient au fait que l’adresse 4, qui semblait être au coeur du blanchiment redistribue ses revenus vers différents noeuds. Difficile alors de distinguer le hacker du e-commerçant qui utilise les bitcoins en toute légalité.

Une première approche simple pour identifier les responsables consiste à compter les nombre de transactions entrantes par compte:

| Adresse |

Nombre de transactions entrantes |

|

1 |

0 |

|

2 |

1 |

|

3 |

1 |

|

4 |

10 |

|

5 |

1 |

|

… |

|

|

11 |

11 |

|

… |

|

|

15 |

17 |

On constate alors facilement les comptes à vérifier comme potentiels comptes de regroupement de hackers… Cette première analyse permet d’identifier les comptes douteux qui concentrent de nombreuses transactions de hackers et donc de simplifier le problème. Avec des analyses supplémentaires, on arrive à identifier tout le réseau des comptes de hackers.

On vous laisse réfléchir à des moyens plus avancés pour identifier les criminels, comme dans les séries télé, et la prochaine fois, on vous expliquera les techniques de blanchiment de bitcoins utilisées et comment mieux identifier les hackers!